第4章 信息系统管理

4.1 管理方法

信息系统管理是一项需要组织各层级充分参与的业务运行工作 。

4.1.1 管理基础

1、 信息系统包括四个要素(人流技数):

- 人员

- 技术

- 流程

- 数据

2、 信息系统管理覆盖四大领域:

- 规划和组织: 针对信息系统的整体组织、战略和支持活动 。

- 设计和实施: 针对信息系统解决方案的定义、采购和实施,以及他们与业务流程的整合 。

- 运维和服务: 针对信息系统服务的运行交付和支持,包括安全 。

- 优化和持续改进: 针对信息系统的性能监控及其于内部性能目标、内部控制目标和外部 要求的一致性管理。

4.1.2 规划和组织

信息系统战略三角突出了业务战略、 信息系统和组织机制之间的必要一致性。

成功的组织有 一个压倒 一切的业务战略,可以推动组织机制和信息系统的有机融合

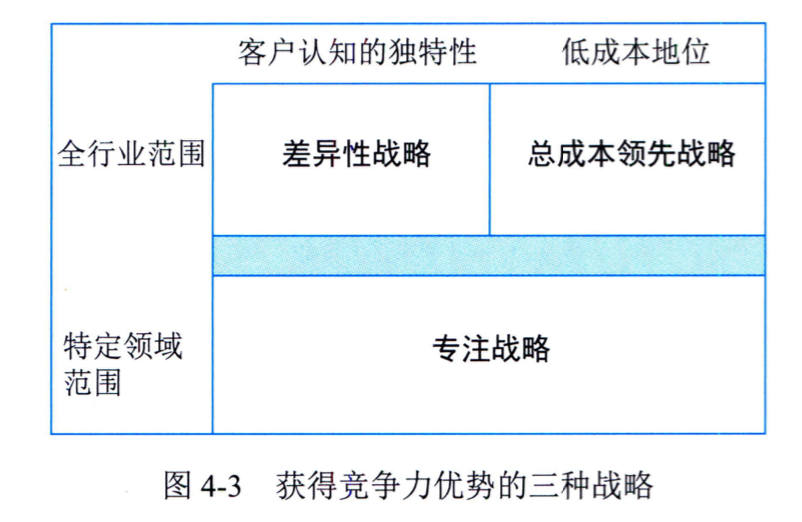

描述业务战略的经典框架是迈克尔·波特( Michael E. Porter, 1947一)提出的竞争力优势模型

- 总成本领先战略: 成本最低

- 差异性战略: 独特

- 专注化战略: 细分市场

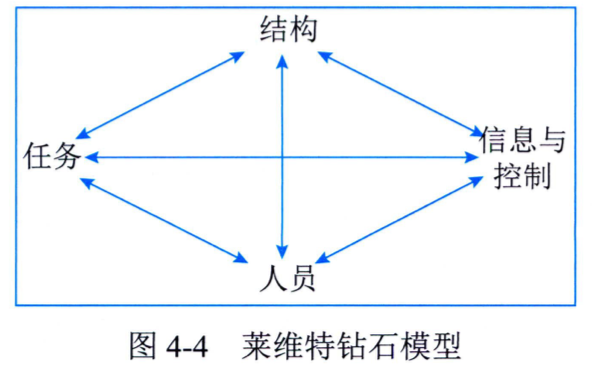

理解组织设计的经典框架是哈罗德 · 莱维特( Harold J. Leavitt,1922-2007)提出的钻石模型

钻石模型将组织计划的关键组成部分标识为其信息与控制、人员、结构和任务,所有组件都是相互关联的。

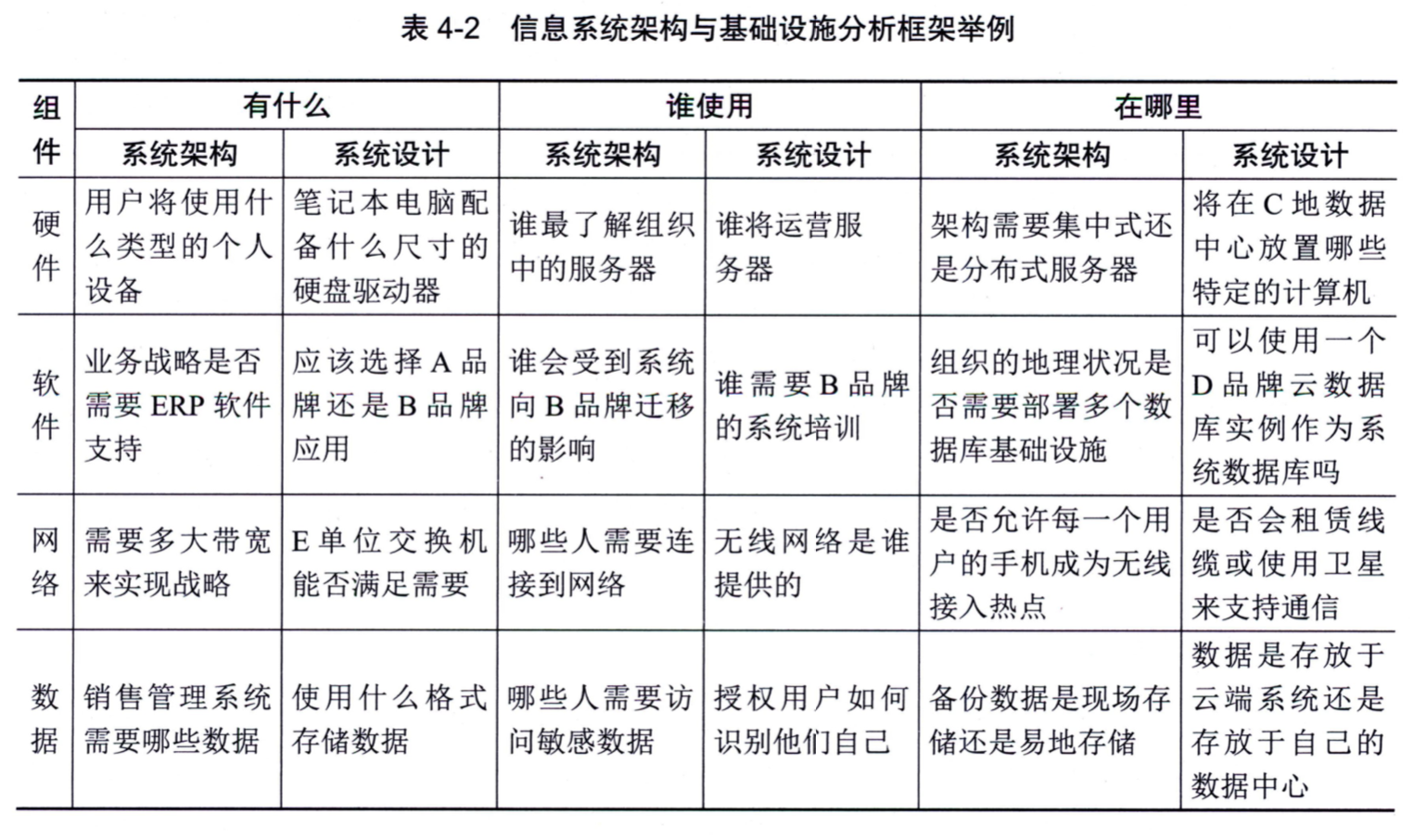

整体信息系统4个基础结构包括:

硬件,如桌面单元和服务器软件,如用于开展业务,管理计算机本身以及在系统之间进行通信的程序网络,它是硬件组件之间交换信息的物理手段,例如通过专用数字网络实现信息交换数据,数据包括存储在系统中的位和字节

4.1.3 设计和实施

信息系统具有多个级别:

- 全局级别可能侧重于整个组织 , 并构成整个组织的信息环境;

- 组织间级别信息系统则为跨组织 边界的服务对象、供应商或其 他利 益干系人的沟通交流奠定基础 ;

- 应用级信息系统是在考虑 特定业务应用时,通常重点考虑的数据库和程序组件,以及它 们 运行的设备和操作环境。

转换框架提出了三类问题: 内容、人员和位置

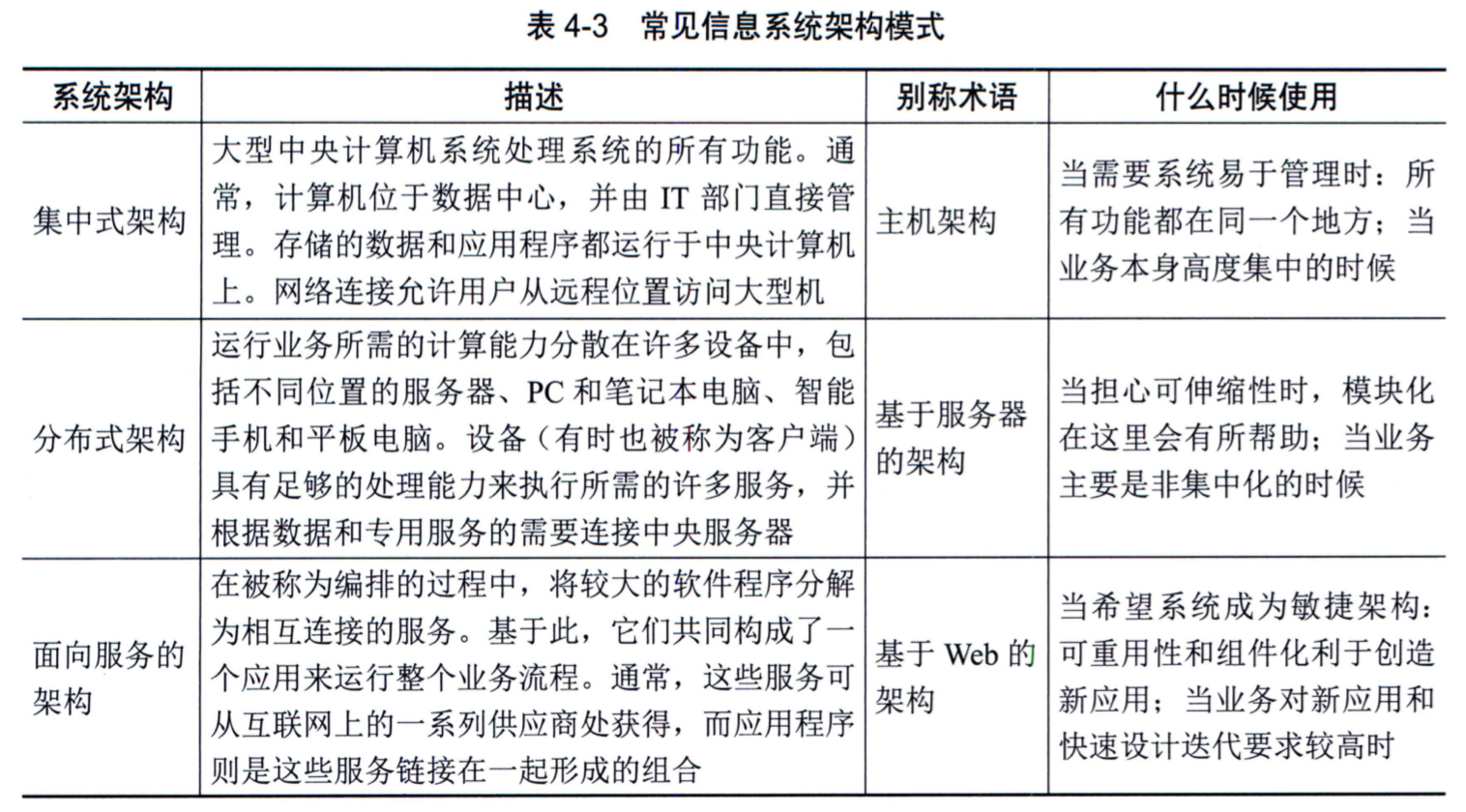

信息系统架构模式:

- 集中式架构:所有内容采用集中建设、支持和管理的模式,其主体系统通常部署于

数据中心,以消除管理物理分离的基础设施带来的困难。 - 分布式架构 。 硬件、软件 、 网络和数据的部署方式是在多台小 型计算机、服务器和设备之间分配处理能力和应用功能,这些设施严重依赖于网络将它们连接 在一起。

- 面向服务的系统架构(Service-OrientedArchitecture, SOA)。在被称为编排的过程中,将较大的软件程序分解为相互连接的服务。基于此,它们共同构成了一个应用来运行整个业务流程。通常,这些服务可从互联网上的一系列供应商处获得,而应用程序则是这些服务链接在一起形成的组合。基于Web的架构当希望系统成为

敏捷架构时使用;

4.1.4 运维和服务

管理信息系统运行的管理控制主要活动包括:

- 过程开发: 操作人员执行的重复性活动应以过程的形式记录下来,需要开发、审查和批 准描述每个过程及其每个步骤的相关文档,并将其提供给运营人员。

- 标准制定:从运行执行任务的方式到所使用的技术,采用标准化定义和约束,从而有效 推动信息系统运行相关工作的 一致性。

- 资源分配:管理层分配支持信息系统运行的各项能力,包括人力、技术和资源。资源分 配应与组织的使命、目标和目的保持一致。

- 过程管理 : 应测量和管理所有信息系统运行的相关过程,确保过程在时间上和预算目标 内被正确和准确地执行 。

5、 信息系统的运维和服务由各类管理活动组成, 主要包括:运行管理和控制、 IT服务管理、 运行与监控、终端侧管理、 程序库管理、 安全管理、 介质控制和数据管理等。

6、 IT服务管理由若干不同的活动组成:

- 服务台( Service Desk)

- 事件管理

- 问题管理

- 变更管理

- 配置管理

- 发布管理

- 服务级别管理

- 财务管理:项目投资回报率(Return On Investment, ROI)

- 容量管理

- 服务连续性管理

- 可用性管理

IT 运行的任务常包括 :

- 按照计划执行作业:

- 监控作业,并按照优先级为作业分配资源:

- 重新启动失败的作业和进程:

- 通过加载或变更备份介质,或通过确保目标的存储系统就绪来优化备份作业;

- 监控信息系 统、应用程序和网络的可用性,保证这些系统具备足够的性能:

- 实施空闲期的维护活动,如 设备清洁和系统重启

4.1.5 优化和持续改进

7、 优化和持续改进常用的方法为戴明环, 即 PDCA循环。 PDCA循环是将持续改进分为四个阶段, 即:

- Plan (计划)

- Do(执行)

- Check(检查)

- Act(处理)

8、 使用六西格玛倡导的五阶段方法 DMAIC/DMADV, 是对戴明环四阶段周期的延伸, 包括:

- 定义(Define)

- 度量(Measure)

- 分析(Analysis)

- 改进/设计(Improve/Design)

- 控制/验证(Control/Verify)

当第四阶段的“改进” 替换为“设计” , “控制” 替换为“验证” 时, 五阶段法就从DMAIC转变为DMADV。

9、 定义阶段的目标包括

- 待优化信息系统定义

- 核心流程定义

- 团队组建

10、度量阶段目标包括

- 流程定义

- 指标定义

- 流程基线

- 度量系统分析

11、 分析阶段的三个目标包括:

- 价值流分析

- 信息系统异常的源头分析

- 确定优化改进的驱动因素

改进/设计阶段的目标包括:

- 向发起人提出一个或多个解决方案; 量化每种方法的收益; 就解决方案达成共识并实施。

- 定义新的操作 /设计条件 。

- 为新工艺 /设计提供定义和缓解故 障模式 。

12、 控制/验证阶段的目标包括:

- 标准化新程序/新系统功能的操作控制要素

- 持续验证优化的信息系统的可交付成果

- 记录经验教训

4.2 管理要点

4.2.1 数据管理

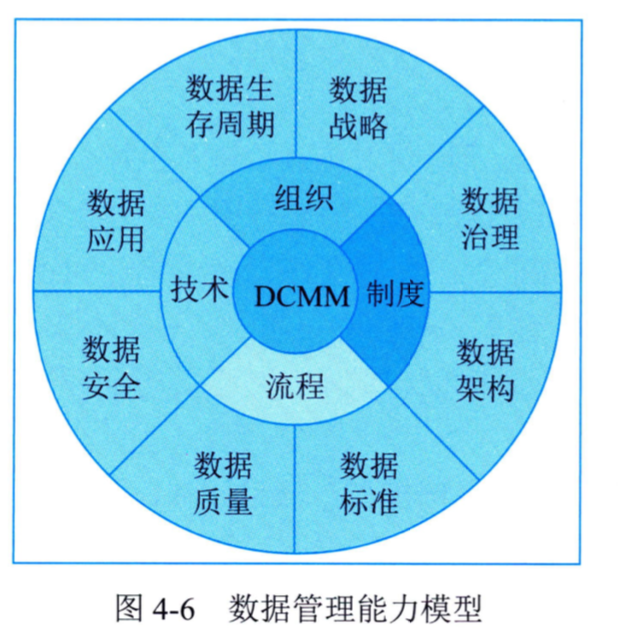

数据管理能力成熟度评估模型(DataManagementCapabilityMa阳rityAssessmentModel, DCMM)

13、 数据管理能力成熟度评估模型DCMM定义了8个核心能力域:

- 数据战略

- 数据治理

- 数据架构

- 数据应用

- 数据安全

- 数据质量

- 数据标准

- 数据生存周期

14、 组织的数据战略能力域通常包括三个能力项:

- 数据战略规划

- 数据战略实施

- 数据战略评估

15、 组织的数据治理能力域通常包括三个能力项:

- 数据治理组织

- 数据制度建设

- 数据治理沟通

16、 组织的数据架构能力域通常包括四个能力项:

- 数据模型

- 数据分布

- 数据集成与共享

- 元数据管理

17、 数据应用能力域通常包括三个能力项:

- 数据分析

- 数据开放共享

- 数据服务

18、 组织的数据安全能力域通常包括三个能力项:

- 数据安全策略

- 数据安全管理

- 数据安全审计

19、 组织的数据质量能力域通常包括四个能力项:

- 数据质量需求

- 数据质量检查

- 数据质量分析

- 数据质量提升

20、 组织的数据标准能力域通常包括四个能力项:

- 业务术语

- 参考数据和主数据

- 数据元

- 指标数据

21、 组织的数据生存周期能力域通常包括四个能力项:

- 数据需求

- 数据设计和开发

- 数据运维

- 数据退役

22、 国内外常用的数据管理模型包括:

- 数据管理能力成熟度模型(DCMM)

- 数据治理框架( Data Governance Institute, DGI)、

- 数据管理能力评价模型( Data Management capability Assessment Model, DCAM )

- 数据管理模型( DAMA 定义的模型)

23、 数据管理能力成熟度模型DCMM将组织的管理成熟度划分为5个等级, 分别是:

- 初始级: 数据需求的管理主要是在项目级体现,

没有统一的管理流程,主要是被动式管理 。 - 受管理级: 组织意识到数据是

资产,根据管理策略的要求制定了管理流程,指定了相关 人员进行初步管理。 - 稳健级: 数据己被当做实现组织绩效目标的

重要资产,在组织层面制定了系列的标准化管理流程,促进数据管理的规范化 。 - 量化管理级: 数据被认为是获取竞争优势的

重要资源,数据管理的效率能量化分析和监控 。 - 优化级: 数据被认为是组织

生存和发展的基础,相关管理流程能实时优化,能在行业内 进行最佳实践分 享。

DGI 数据治理框架三个维度:

- 组织结构

- 治理规则

- 治理过程

4.2.2 运维管理

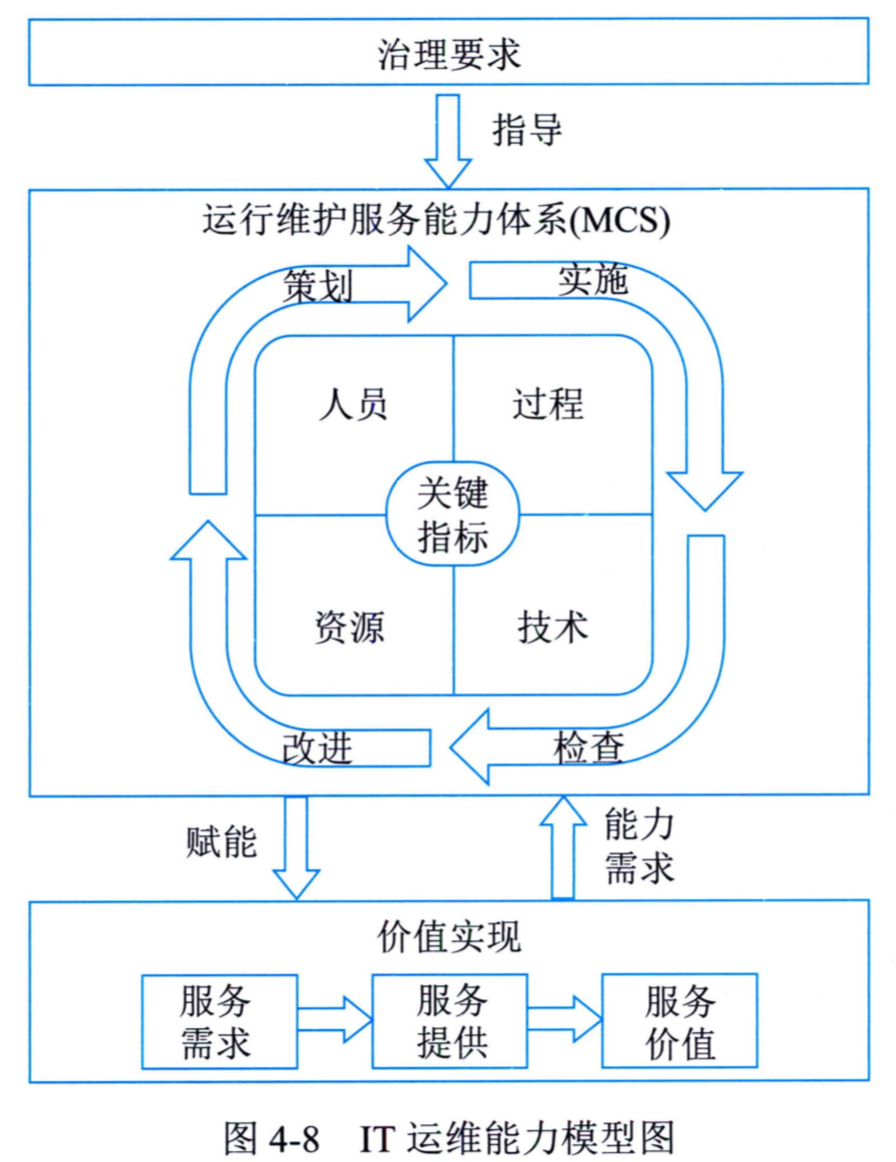

24、 能力建设围绕四要素:

- 人员: 选人做事

- 过程: 正确做事

- 技术: 高效做事

- 资源能力: 保障做事

25、 能力要素: 人员、 技术、 过程、 数据、 算法、 资源、 知识。

运维人员 一般分为三种人员岗位:

- 管理类

- 技术类

- 操作类

智能运维能力框架包括:

- 组织治理

- 智能特征

- 智能运维场景实现

- 能力域和

- 能力要素: 基础

26、 智能运维能力平台通常具备数据管理、 分析决策、 自动控制等能力。

27、 智能运维场景实现:

- 场景分析

- 场景构建

- 场景交付

- 效果评估

28、 智能特征: 能感知、 会描述、 自学习、 会诊断、 可决策、 自执行、 自适应。

运行维护服务能力体系(MCS)是组织依据运行维护服务方针和目标,策划并制定运行维护服务能力方案,确保组织交付的运行维护服务内容符合相关规定,并满足质量要求,对运行维护服务交付过程、结果以及运行维护服务能力体系进行监督、测量、分析和评审,以实现运行维护服务能力的持续提升。 价值实现是组织结合业务对信息系统的网络化、数字化和智能化要求,识别内部和外部用户对服务的需求或期望, 定义多样化的服务场景, 并通过服务能力、要素、活动的组合完成服务的提供, 直接或间接地为服务需求方和利益相关者实现服务价值 。

4.2.3 信息安全管理

29、 信息安全三元组(CIA 三要素):

- 保密性( Confidentiality)

- 完整性( Integrity)

- 可用性( Availability)

30、安全保护等级划分:

- 第一级(个人损害)

- 第二级(个人严重损害或社会利益遭到损害)

- 第三级(公共利益造成严量损害或国家损害)

- 第四级(公共利益造成特别严重或损害国家安全造成严重损害)

- 第五级(国家特别严重损害)

31、 安全保护能力等级划分:

| 等级 | 说明 |

|---|---|

| 第一级安全保护能力 | 应能够防护免受来自个人的、拥有很少资源的威胁源发起的恶意攻 击、 一般的自然灾难,以及其他相当危害程度的威胁所造成的关键资源损害,在自身遭到损害 后,能够恢复部分功能。 |

| 第二级安全保护能力 | 应能够防护免受来自外部小型组织的、拥有少量资源的威胁源发 起的恶意攻击、 一般的自然灾难,以及其他相当危害程度的威胁所造成的重要资源损害,能 够发现重要的安全漏洞和处置安全事件,在自身遭到损害后,能够在 一段时间内恢复部分 功能 。 |

| 第三级安全保护能力 | 应能够在统一安全策略下防护免受来自外部有组织的团体、拥有较 为丰富资源的威胁源发起的恶意攻击、较为严重的自然灾难,以及其他相当程度的威胁所造成 的主要资源损害,能够及时发现、监测攻击行为和处置安全事件,在自身遭到损害后,能够较 快恢复绝大部分功能 。 |

| 第四级安全保护能力 | 应能够在统 一 安全策略下防护免受来自国家级别的、敌对组织的、 拥有丰富资源的威胁源发起的恶意攻击、严重的自然灾难,以及其他相当危害程度的威胁所造 成的资源损害,能够及时发现、监测发现攻击行为和安全事件,在自身遭到损害后,能够迅速 恢复所有功能。 |

| 第五级安全保护能力 | 略 。 |

信息系统安全等级保护(口诀:用系安结访):

- 第一级 用户自主保护级 普通

内联网用户 - 第二级 系统审计保护级 通过内联网或国际网进行

商务活动,需要保密的非重要单位 - 第三级 安全标记保护级

地方各级国家机关、金融单位机构、邮电通信、能源与水源供给部门、交通运输、大型工商与信息技术企业、重点工程建设等单位 - 第四级 结构化保护级

中央级国家机关、广播电视部门、重要物资储备单位、社会应急服务部门、尖端科技企业集团、国家重点科研单位机构和国防建设等部门 - 第五级 访问验证保护级

国防关键部门和依法需要对计算机信息系统实施特殊隔离的单位